CYBERSECURITY

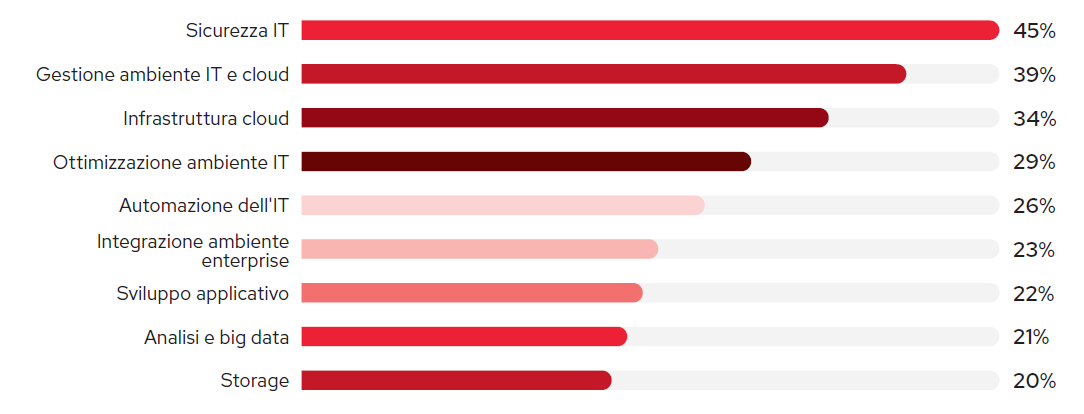

Per le aziende che desiderano rinnovare e trasformare digitalmente il proprio ambiente, conformità e sicurezza restano gli obiettivi prioritari. La modernizzazione dell’ambiente IT offre un’opportunità straordinaria per le iniziative di trasformazione digitale. Ciononostante, il 26% dei professionisti IT intervistati nel corso del 2023 dichiara che le iniziative aziendali di trasformazione digitale falliscono per problemi di sicurezza e conformità. La sicurezza ha ancora la massima priorità per le aziende. In questa checklist sono riepilogati gli aspetti più importanti della sicurezza, alla base del successo delle iniziative di modernizzazione degli ambienti. Tali accorgimenti consentono di liberare risorse e limitare i rischi in ambito di sicurezza e conformità.

Parole chiave: Detection, Defence, Response (XDDR)

L’approccio alla sicurezza si baserà quindi su:

- identificazione automatica delle attività

- analisi del rischio a 360° per ogni asset

- visualizzazione della sicurezza per ogni asset

Raccogliere una vasta gamma di dati di rete e di sicurezza, tra cui i dati Nord-Sud e Est-Ovest, i log dai gateway di rete e dagli EDR, decodificarli utilizzando applicazioni di rete come DNS o mail e applicare l’analisi dell’intelligenza artificiale per scoprire comportamenti indesiderati.

Questo approccio ci consente quindi di rilevare attacchi a tutti i livelli della catena, il che significa avvisi più veloci ai tentativi di sfruttamento, attacchi a forza bruta lenta, attività C&C, movimenti laterali, P2P e furto di dati.

E’ quindi importate offrire una vasta gamma di esperienze di indagine sugli attacchi. La mitigazione delle minacce ha la priorità in base alla criticità degli asset aziendali a rischio. In combinazione con la protezione Endpoint e NGFW, dobbiamo fornire una mitigazione flessibile ed e fficace in modo tempestivo e fo rnendo le raccomandazioni per policy o patch.

NETWORKING

Il networking, core o di distrubuzione, dovrà essere ben accordato con la security per tutti gli apparati di rete coinvolti in azienda, compresi quindi i dispositivi WiFi e remoti interconnessi.

Questo paradigma di network-security deve essere rispettato sia quando la topologia di rete è raccolta in una singola sede, sia nel caso in cui è distribuita su più sedi o con dispositivi remoti interconnessi.

Il livello network quindi, possibilmente con fattore di forma fisso, collaborerà con gli altri livelli per semplificare la configurazione e la gestione della rete, migliorare la sicurezza, ridurre al minimo la risoluzione dei problemi e semplificare gli aggiornamenti. L’architettura che proponiamo è a bassa latenza e non bloccante; fornisce un throughput eccellente per le applicazioni più esigenti. Gli switch funzionano perfettamente con gli access point (AP) wireless, i controller di rete on-premise od in Cloud, per offrire una soluzione di accesso cablato e wireless unificato ad alte prestazioni e con un alto ritorno d’investimento.

Sia che implementiamo uno switch autonomo, uno stack o una rete fabric, sarà fondamentale sfruttare i vantaggi delle prestazioni, della flessibilità e della protezione degli investimenti attraverso un’analisi logica, ambientale e delle interferenze per strutturare la soluzione di rete.